| Te ayudamos con el estudio y diseño de tus sistemas de seguridad, por complejo que resulte |

|---|

Innovación y Precisión

En ICE SEGURIDAD trabajamos y diversificamos las diversas áreas de la protección y la instalación de sistemas, para dar a nuestros clientes una seguridad integral y optimizada. Nuestros servicios cubren todos los riesgos y vulnerabilidades.

Product Quality Index

Energy Generation

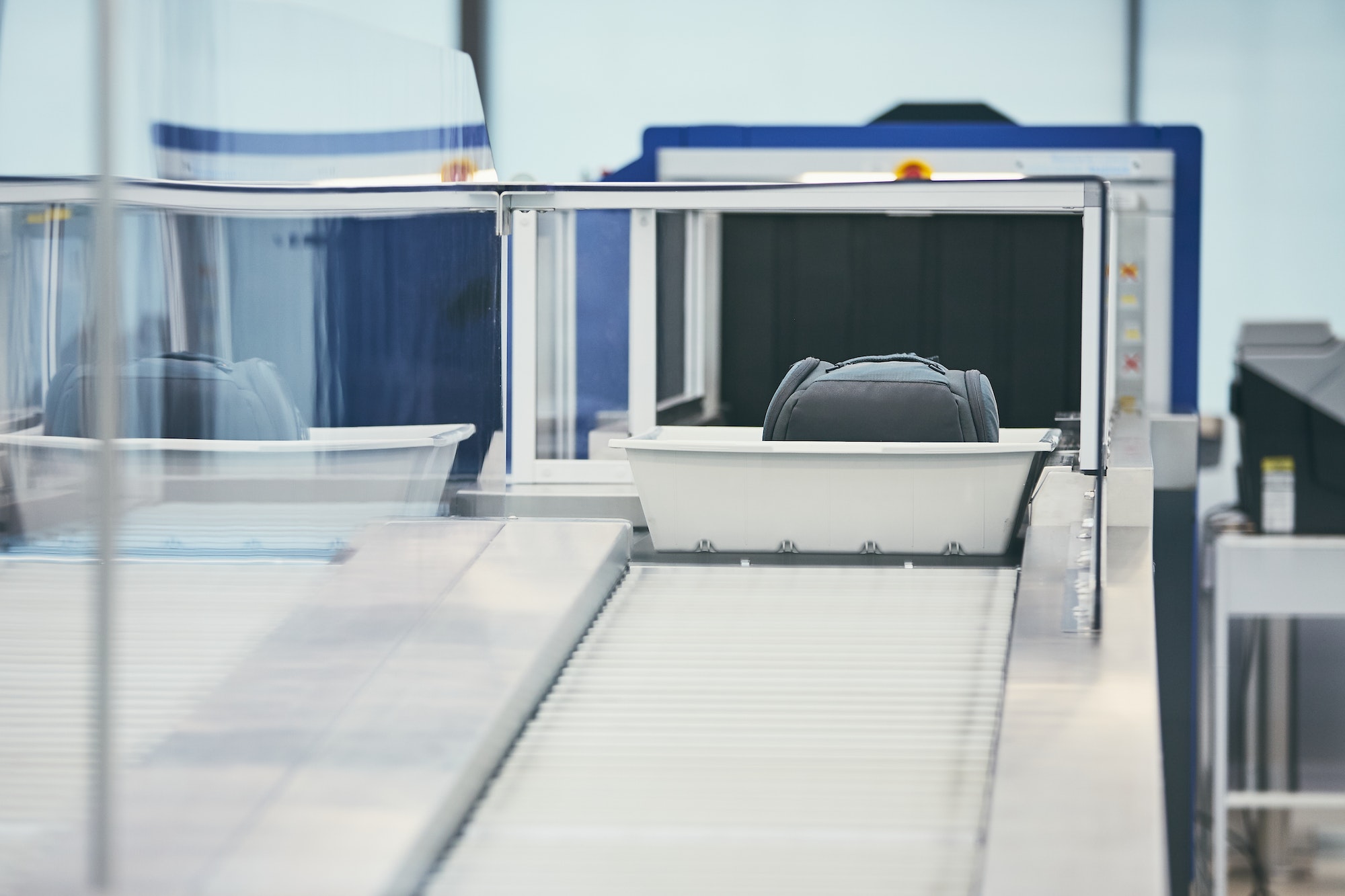

Autoprotección

Es muy importante, para los recintos sensibles a posibles ataques externos, el contar con unos medios adecuados de autoprotección. La inspección y detección continua es la formula que tenemos actulmente para evitar dichos ataques. Los principales medios que se emplean en la autoprotección son:

ICE SEGURIDAD desarrolla e implanta soluciones innovadoras, adaptadas a cada cliente.

Audiovisuales

Los sistemas audiovisuales pueden ser utilizados en una amplia variedad de aplicaciones, desde ver películas en casa hasta realizar presentaciones multimedia en empresas, transmitir eventos en vivo, educación a distancia y seguridad mediante la supervisión de cámaras de vigilancia. La combinación de elementos visuales y auditivos en estos sistemas permite una comunicación y experiencia más rica y efectiva.

-

Evalúa tus necesidades: Comienza por identificar para qué necesitas un sistema audiovisual. ¿Es para presentaciones, videoconferencias, capacitación, para mostrar contenido en una sala de espera o para ayudar a tus hijos con los deberes?

-

Presupuesto: Determina cuánto estás dispuesto a invertir en el sistema. Esto te ayudará a tomar decisiones sobre qué componentes y soluciones son más adecuados.

-

Selecciona los componentes: Considera los siguientes elementos:

- Pantallas y proyectores: Elije pantallas o proyectores de acuerdo con el tamaño de la sala y las necesidades de visualización.

- Sistema de sonido: Opta por un sistema de sonido de calidad para garantizar que el audio sea claro.

- Fuentes de medios: Decide qué dispositivos (computadoras, reproductores de video, etc.) necesitas para presentar contenido.

- Controladores y software: Elije un sistema de control que facilite la gestión de los dispositivos.

-

Instalación: Contrata a un profesional o a un equipo de instalación de sistemas audiovisuales para configurar y cablear todos los componentes. Asegúrate de que todo funcione correctamente.

-

Capacitación: Proporciona capacitación a los empleados sobre cómo usar el sistema audiovisual. Esto es especialmente importante si se trata de equipos de videoconferencia.

-

Mantenimiento: Establece un plan de mantenimiento regular para asegurarte de que el sistema siga funcionando sin problemas.

Ciberseguridad

1. Seguridad Perimetral y Local

La seguridad en entornos Cloud, on-premise e híbridos, es una constante en el mundo tecnológico, desde Ice Seguridad, mantenemos cualquier entorno con la mayor seguridad, siguiendo las mejores prácticas, y las últimas actualizaciones necesarias. Este tipo de acciones, se basan en:

- Arquitectura y evaluación de redes

- Despliegue de redes y equipos de seguridad

- Endurecimiento y verificaciones de conformidad

- Soporte y mantenimiento

2. Pruebas de Intrusión

Desde nuestras plataformas, podremos realizar cualquier tipo de prueba de intrusión, entendiendo el alcance y la situación

- Black Box PT con OWASP y metodologías Bug Bounty

- Pruebas de Penetración en Redes Corporativas

Servicio de escáner de vulnerabilidades de servicios de red - Pruebas de Penetración de Aplicaciones Web

3. Monitorización Continua

Es siempre necesario mantener una monitorización exhaustiva no solo del entorno de hardware, si no también de seguridad (alertas, estado actual, accesos, etc…), por ello se recomienda tener tu entorno controlado y monitorizado.

El sistema de alarmado, es recurrente y constante, por lo que se necesitará el software adecuado para este tipo de servicios, una configuración necesaria y preparación del entorno.

4. Simulación de Ataque

Cualquier empresa necesita entender el estado actual de sus servicios e infraestructura, y realizando ciertos ataques controlados o simulados permite conocer el grado de seguridad que actualmente se tiene en un entorno. Para ello es necesario realizar:

- Ejercicios del Red Team

- Ataque distribuido de denegación de servicio (DDoS)

Ataque de simulación de ransomware - Ataques de ingeniería social (phishing, vishing, smishing)

Internet y Redes

Una red es un conjunto de equipos conectados por elementos físicos, por ejemplo, en una oficina donde tienen una red con los ordenadores conectados entre si para compartir distinta información, y en un punto se conectan al mismo dispositivo para acceder a internet.

Megafonía

Cuando se habla de megafonía, lo más importante suele ser la claridad, la calidad del sonido y la efectividad de la comunicación, por eso te ofrecemos los siguientes productos:

-

Altavoces y Amplificadores: Si disponemos de una zona amplia, una muy buena opción seria juntar los altavoces con amplificadores para poder abarcar todo el área

-

Micrófonos: Gran variedad, pudiendo escogerlos de mayor o menor tamaño, de interior o de exterior, cableados o inalambricos, y de distintas calidades en función de la utilidad.

-

Sistemas de Megafonía Inalámbricos: Una muy buena opción si no hay posibilidad de usar cables, o si es un evento temporal, ya que es mucho más cómodo puesto que la instalacion y desinstalación es mucho más simple.